O serviço de diretórios é um dos principais serviços e deve implementado numa rede corporativa visando organização e facilidade de gerenciamento. Nesse artigo termos uma visão geral do Active Directory Domain Service , o serviço de diretório ativo do Windows 2008 Server. Esse artigo dará uma visão geral e nos próximos nos aprofundaremos na sua arquitetura e práticas de implementação Descreveremos o que é o Active Directory e porque usá-lo. Abordaremos sua estrutura, como a sua divisão em domínios, árvores, florestas e unidades organizacionais. Também mostraremos passo a passo uma configuração de um controlador de domínio para um novo domínio, partindo da premissa de que toda a estrutura de rede já está em funcionamento e, o mais importante, o devido planejamento foi feito.

Usaremos como base para esse artigo o Windows 2008, porém os conceitos podem ser usados em versões anteriores salvo funções específicas do sistema operacional.

Gostaríamos de ressaltar que as principais atividades na implementação do Active Directory são de planejamento. Um planejamento correto do Active Directory vai dar escalabilidade , ou seja , vai permitir o crescimento da empresa sem comprometer os investimentos já realizados. Repetiremos essa palavra muitas vezes durante o artigo pois acreditamos que o PLANEJAMENTO é a principal etapa da implementação do Active Directory nas organizações.

Esperamos que esse artigo ajude a entender e dar um início aos estudos de viabilidade da implementação do Active Directory na sua organização.

O que é Active Directory?

Por definição o Active Directory Domain Services é o serviço de diretórios do Windows 2008. Nas versões anteriores chamávamos de Active Directory ou simplesmente AD. No Windows 2008 o Active Directory foi dividido em vários serviços , que são :

•Active Directory Domain Services

•Active Directory Lightweight Directory Services

•Active Directory Certificate Services

•Active Directory Rights Management Services

•Active Directory Federation Services

Um deles , o de diretório ou Domain Services , é o do qual iremos tratar nessa série de artigos, chamado AD-DS.

O AD-DS armazena os recursos da rede como usuários, grupos, computadores, arquivos, impressoras e aplicativos, os quais chamaremos de OBJETOS. Além disso fornece os serviços que tornam essas informações disponíveis como vemos na Figura 1.

Figura 1. O Active Directory armazena recursos da rede.

O AD-DS usa uma estrutura hierárquica para armazenar informações. Usuários, impressoras e demais recursos, os quais são armazenados como Objetos conforme citamos anteriormente.

Lembrando a estrutura de um banco de dados os objetos tem atributos como por exemplo o nome de um usuário ou seu email. A localização de uma impressora por exemplo é um exemplo de atributo de objeto. Aproveitando, damos a dica de por exemplo preenchermos os campos de observação no cadastro de impressoras , pois esses campos podem ser úteis na localização do recurso.

Se enxergamos o Active Directory como um Banco de Dados então os objetos seriam “registros” por exemplo o usuário ANDRÉ é um “registro” e os atributos como senha , email etc. seriam os “campos” desse banco. Para acessar esses dados temos as seguintes ferramentas disponíveis :

· Ferramentas, interfaces de usuário e componentes do Windows

· APIs (.NET, VBScript, Windows PowerShell)

· LDAP (Lightweight Directory Access Protocol)

O AD-DS É um repositório central de informações de rede, é organizado em domínios, árvores e florestas como veremos no detalhe. Os objetos são mantidos num domínio, detalhado ainda nesse artigo. Podemos dizer que o domínio é uma área (lógica) de organização e segurança do AD-DS. Figura 2

Figura 2. O domínio é uma área de organização e segurança do AD-DS

Aprofundando:

O atributo unicodePwd armazena o “hash” da senha, ou seja em formato ilegível.e o atributo userPassword é utilizado na alteração e redefinição de senha. Então quando quando alteramos uma senha, é feita uma “gravação” no atributo userPassword. O sistema então calcula o hash e o armazena em unicodePwd. Desta forma não conseguimos “recuperar” uma senha apenas sobrepô-la.

Porque usar Active Directory?

Na plataforma Microsoft ,temos duas opções de trabalhar compartilhando recursos em rede: ou usamos a opção de grupo de trabalho (“Workgroup”) ou em forma de Domínio usando o AD-DS.

Normalmente usado em pequenas empresas ou em ambientes caseiros, a opção de trabalhar em grupo nos traz inconvenientes, por exemplo, o fato das contas de usuários e senhas serem armazenadas localmente em cada computador da rede e não existir nenhuma forma de sincronizar essas senhas. Em relação ao armazenamento de senhas podemos dizer que o AD-DS faz o armazenamento centralizado de identidades para todos os membros do domínio tendo assim um serviço de autenticação centralizado, hospedado por um servidor que desempenha o papel de um controlador de domínio do AD DS

O fato do Active Directory simplicar o gerenciamento da segurança armazenando as credenciais de usuário de uma forma centralizada, permite, por exemplo, a exclusão e inclusão de objetos para o domínio de um local só, permitindo também o Logon único em toda a rede. Outra vantagem de usarmos o AD-DS é a administração centralizada de estações de trabalho, como por exemplo, padronização da área de trabalho bem como instalações de software. Vemos assim que o AD-DS não é só usado para armazenar e fornecer informações, mas, também para gerenciar configurações.

A centralização e a organização de objetos na rede também favorece a redução de custos, principalmente os de administração. Além disso, aplicações específicas como por exemplo o servidor de correios da Microsoft, o Exchange Server utilizam suas extensões para se conectar e integrar os usuários criados no Active Directory como as caixas postais e demais serviços de colaboração, sendo possível enviar e-mails para grupos de distribuição de e-mails criados no Active Directory. Uma outro exemplo é uma aplicação que permita que funcionários do RH da empresa incluam usuários no AD usando como interface uma aplicação front-end.

Não existe nenhuma razão técnica para não usar o AD-DS , a não ser em casos extremos de redução de custos numa pequena empresa aonde não se tem recursos para implementação e administração de um ambiente de domínio.

Aprofundando

AD DS usa um protocolo de autenticação padrão do setor — ele não foi criado pela Microsoft.

O que é um Domínio ?

Como já mencionado, o DOMÍNIO é uma área lógica de segurança e é controlado por pelo menos um computador fazendo o papel de CONTROLADOR DE DOMÍNIO. Cada computador e conta de usuário faz parte de um domínio , simbolizado por um triângulo conforme vemos na Figura 2.

O que é Unidade Organizacional (OU) ?

O AD-DS pode conter milhares ou milhões de objetos, imaginemos todos esses objetos em um lugar só, teríamos um sério problema de gerenciamento. Então como podemos melhorar o gerenciamento ? Colocando os objetos em coleções chamadas de Unidades Organizacionais, as quais, podemos também chamar de OU ( sigla da nomenclatura em inglês) ou containers. Podemos dizer então, que o domínio pode ser dividido em unidades organizacionais visando melhorar o gerenciamento dos Objetos.

Com OUs você pode copiar a estrutura geográfica ou organizacional da sua empresa Figura 3 . .A divisão do domínio em unidades organizacionais requer um planejamento e acreditamos que merecem um artigo específico sobre o assunto. Em tese não existe certo ou errado no planejamento das OUs, apenas espera-se que o planejamento facilite ao máximo a gerência dos objetos.

As OUs não são apenas úteis para organização, mas, também podemos delegar tarefas administrativas para determinada OU incluindo as que estiverem abaixo dela na hierarquia, assim, usuários que não são administradores do domínio podem executar determinadas tarefas antes destinadas somente a administradores. Por exemplo, na Figura 4 podemos delegar poderes a uma equipe de help desk para reiniciar senhas para a Diretoria Administrativa. Assim, os administradores do domínio tem poderes sobre todo o domínio, mas a equipe de help desk tem poderes de reiniciar as senhas da Diretoria Administrativa e consequentemente da Contabilidade, do RH e do Financeiro, porém, a mesma equipe de help desk não pode reiniciar as senhas da diretoria industrial porque não lhe foi delegado essa tarefa.

Outro bom motivo para dividirmos o domínio em OUs é a possibilidade de gerenciamento do ambiente de trabalho dos usuários e seus desktops. Esse gerenciamento de ambiente de trabalho é feito através de diretivas de grupo. As diretivas de grupo impõe determinados parâmetros aos usuários e computadores. Um exemplo, usando ainda a Figura 4 poderíamos ter uma diretiva de grupo para o a OU Financeiro direcionando a página inicial do Internet Explorer para o site da intranet do setor. As diretivas de grupo são muito importantes na gerência do domínio e serão alvo de outro artigo bem específico.

Figura 3. Divisão do domínio em OUs copiando a estrutura organizacional.

Figura 4 Ferramenta de gerencia do AD-DS na qual criamos e gerenciamos OUs.

O que é uma Árvore de domínio ?

Existem casos nos quais a administração do domínio é distribuída em países ou cidades diferentes, ai nesse caso a subdivisão do domínio feito por OUs pode não ser suficiente pois temos a administração do domínio feita por administradores diferentes em diferentes localidades e talvez em outros idiomas. Também temos casos de que a empresa usa padrões de segurança muito diferentes entre suas localidades. Existem casos que exigem que uma empresa precise se subdividir em subdomínios, figura 5, que chamamos domínios filhos formando assim uma Árvore de Domínio, figura 6.

Então uma árvore de domínio é um conjunto de Domínios e Subdomínios utilizando uma hierarquia de nomes baseada em DNS (Domain Name System), na qual o domínio filho recebe o nome do pai e cresce pela esquerda. Por exemplo a empresa comercial.com.br pode ter um subdomínio filial.comercial.com.br.

Após criado o domínio RAIZ ou ROOT os domínios filhos são adicionados diretamente abaixo. Como mencionado no parágrafo anterior, podemos observar que o nome do domínio filho cresce para a ESQUERDA mantendo-se o nome do domínio PAI.

Numa relação de domínio pai e domínio filho a relação de confiança é bidirecional , significa que , por exemplo, um usuário do domínio pode ter acesso a qualquer recurso da Àrvore ( salvo os que lhe tenham sido restringidos).

O Domínio é a fronteira máxima de uma política de senha por exemplo , se uma localidade da empresa exige uma outra política seria o caso de criarmos um subdomínio. A divisão em subdomínios é um estudo complexo e mais uma vez reiteramos a necessidade de um exaustivo planejamento evitando assim, custos e esforços desnecessários. Quanto mais subdividido o domínio mais variáveis são incluídas no ambiente, por exemplo mais controladores de domínio, mais replicações são necessárias, etc..

Figura 5. Divisão do domínio ADCorp.com.br nos subdomínios EUA e AFRICA.

Figura 6 Divisão do domínio ADCorp.com.br nos subdomínios EUA e AFRICA

O que é uma Floresta ?

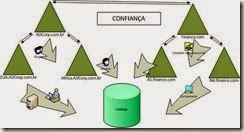

O modelo de árvore de domínio conforme explicamos anteriormente é extensível a outras árvores podendo assim ser criada uma FLORESTA, Múltiplas árvores de domínio são úteis em fusões, ou aonde a empresa quer manter identidade de nomes diferentes. Então uma floresta é uma junção de uma ou mais árvores de domínio. Figura 7.

Figura 7. Relação de confiança entre árvores diferentes criando-se uma Floresta.

O que é Catálogo Global ?

O Catálogo global mantém alguns atributos de todos os objetos do domínio permitindo assim a localização de qualquer objeto em qualquer lugar da empresa, figura 8 , Assim é possível que um usuário do escritório de Paris (França) localize uma impressora no 2º andar do escritório de Luanda (Angola) pesquisando-se no Catálogo Global.

Figura 8. O catálogo global mantém uma série de atributos dos objetos do domínio.

O que é um Controlador de domínio ?

, assim qualquer informação adicionada aos domínios são conhecidas por todos os controladores pela REPLICAÇÂO , o que também garante uma certa redundância das informações,Figura 9. Então um objeto criado/deletado ou modificado no subdomínio AFRICA.ADcorp.com.br é conhecido pelo servidor do domínio ADCorp.com.br porque os controladores de domínios usam a replicação para se atualizarem.

Figura 9. Os controladores se domínio compartilham o catálogo global atualizado

Em uma organização grande, é recomendável pelo menos dois controladores de domínio por local físico pois assim garantimos o ambiente no caso de falha de um dos controladores naquele local. A ausência de um controlador num local físico implica que será necessário um tráfego na wan em busca de informações que estão no AD-DS como a autenticação de usuários por exemplo. Em empresas menores podemos ter apenas um controlador para o domínio todo, porém é sempre bom lembrar que deve ser levado em conta o tráfego de rede em locais que usam um controlador de domínio localizado através de um link WAN além da indisponibilidade causada na falha desse único servidor .

Entre outras funções um controlador de domínio deve :

• Manter uma cópia do Active Directory

• Responder a pesquisas ao Active Directory

• Autenticar os usuários para a rede

Aprofundando:

Em ambientes virtualizados é uma recomendação do autor que pelo menos um controlador de domínio seja configurado em um host físico pois assim garantimos o ambiente no caso de problema na estrutura de virtualização;

Dentre as vantagens de virtualização do controlador de um controlador de domínio podemos citar :

· Consolidação. Você pode consolidar vários controladores de domínio com outros servidores

· Testes. Você pode montar um ambiente de produção usando muito menos hardware do que faria com servidores físicos

· Desempenho. Segundo o site da Microsoft “Se você seguir todas as recomendações de desempenho ... poderá esperar uma redução em desempenho de apenas 2 por cento para 12 por cento em um único controlador de domínio executado em uma máquina virtual sob carga pesada em comparação a um controlador de domínio executado em hardware nativo com as mesmas especificações.”

Em relação as desvantagens quase todas apontam para o uso dos VHDs e os cuidados com os mesmos, principalmente em relação a segurança das pessoas que tem autoridade para manipulação dos discos virtuais.

Como o banco de Dados do Active directory é armazenado ?

O banco de dados do active directory é na realidade um arquivo e uma pasta. O arquivo NTDS.DIT é o “banco de dados” que dá suporte aos objetos e atributos e a pasta SYSVOL seria um “banco de dados” (de tipos) que dá suporte ao gerenciamento baseado em diretiva (scripts e diretivas) ambos estão localizados nos controladores de domínio. Por exemplo a pasta Sysvol , que é compartilhado com o nome de NETLOGON para efeito de compatibilidade , pode conter scripts de logon , scripts que serão executados assim que um usuário dá LOG ON no domínio.

O arquivo NTDS.DIT localizado em %systemroot%\NTDS\ntds.dit contém partições, Figura 10,

§ Esquema

§ Configuração

§ Contexto de nomenclatura de domínio

§ DNS (partições de aplicativos)

§ Catálogo global também chamado de

Conjunto de Atributos Parcial (PAS)

Figura10. Conteúdo do arquivo NTDS.DIT

No caso da existência de vários domínios a partição de configuração e o esquema são replicados para todos os domínios da floresta, mas a partição de Domínio, aonde temos dados completos dos objetos, é compartilhada apenas pelos controladores do mesmo domínio. Então como um usuário de um domínio pode localizar dados de outro domínio ?

Já explicamos anteriormente o Catálogo Global , então podemos agora nos aprofundar e dizer que o catálogo global leva uma parte dos atributos para os outros domínios funcionando como se fosse um índice ,

Quando um usuário pesquisa dados de um objeto pertencente a outro domínio , é feita uma consulta ao Catálogo Global que detém os objetos e alguns atributos básicos para sua localização, Figura 8. Localizado o objeto no catálogo, é possível buscar o restante dos atributos na partição de domínio no domínio original do objeto.

Vamos analisar a Figura 11. Um usuário do domínio B (amarelo) faz uma pesquisa por um usuário pertencente ao domínio A (verde). Como uma parte da partição de domínio A é replicada para o domínio B é possível localizar o usuário. Um detalhe que, essa parte de um domínio replicada para outro (dentro da mesma floresta) não leva todos os dados do objeto, mas apenas os atributos mais comuns para consultas úteis , por exemplo nome e sobrenome, reforçando assim nossa idéia de funcionar como um índice.

Quando instalamos o primeiro controlador de domínio ele detém a função de Catálogo Global (GC global catalog) , porém quando colocamos controladores de domínio adicionais ele pode ou não deter essa função.

Seguindo a prática recomendada atualmente, o ideal seria transformar cada controlador de domínio em um GC. Talvez haja algumas situações (muito raras) em que não seja apropriado, mas na grande maioria podemos confirmar essa recomendação principalmente em empresas que utilizam o Exchange, o servidor de colaboração da Microsoft. Além da presença do Exchange server podemos afirmar que é recomendável todo controlador de domínio ser um GC principalmente nos casos de um site consultar o GC pela porta 3268 ou uma conexão em um GC em outro site não for confiável ou lenta.

Figura11. Partição PAS é replicada nos outros domínios.

Como criar uma nova floresta no windows 2008 ?

Toda confguraçãode ADDS passa por um exaustivo planejamento, Os dados que precisamos planejar antes de criar a nova floresta e configurar o primeiro controlador de domínio são

· Nome DNS do domínio (ex ADgroup.com)

· Nome NetBIOS do domínio (ex ADgroup)

· A nova floresta precisará dar suporte a controladores de domínio que estão executando versões anteriores do Windows (opção nível funcional)

· Detalhes sobre como o DNS será implementado para dar suporte ao AD DS

· Configuração IP do controlador de domínio

· Nome de usuário e senha de uma conta no grupo Administradores do servidor. Localização do armazenamento de dados (ntds.dit) e de SYSVOL sendo que o padrão é %systemroot% (c:\windows)

Com esses dados podemos já configurar o primeiro controlador de domínio da floresta.

Conclusão

O Active directory é o serviço de diretórios do Windows 2008 server , chamado aqui de AD-DS. Descrevemos como o AD-DS é estruturado discorremos sobre suas principais ferramentas e configurações além de discutirmos alguns pontos de planejamento. Comentamos sobre Unidades Organizacionais (OUs) e vagamente sobre as GPOs ( Diretivas de Grupo)

O conhecimento profundo do AD DS requer um estudo aprofundado e algumas horas de laboratório e experimentação. O domínio das ferramentas de manutenção e as técnicas também são importantes para um administrador ter sucesso num ambiente complexo com o AD-DS. O Backup também não foi abordado e acreditamos ser uma parte importante das funções do administrador.

Existem vários pontos que não abordamos como por exemplo grupos de segurança específicos como o grupo Universal, Níveis funcionais de domínios e florestas, transferências de funções master entre controladores de domínio entre outros. Temas que esperamos abordar nos próximos artigos. Algumas ações mais complexas também devem ser alvos de estudos atenciosos como por exemplo problemas de replicação , problemas de conflitos durante a replicação , recuperação de objetos deletados, etc..

No momento a Microsoft já liberou algumas informções do Windows Server 8 que deve trazer muitas mudanças principalmente na área do AD-DS e de Virtualização , fiquemos atentos.

Esperamos que esse artigo seja o início de sua jornada pelo conhecimento do AD-DS bem como seu planejamento e sua manutenção.

Nenhum comentário:

Postar um comentário